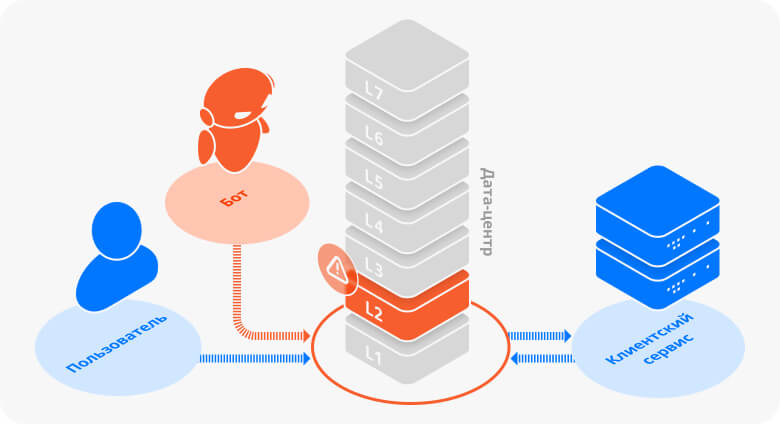

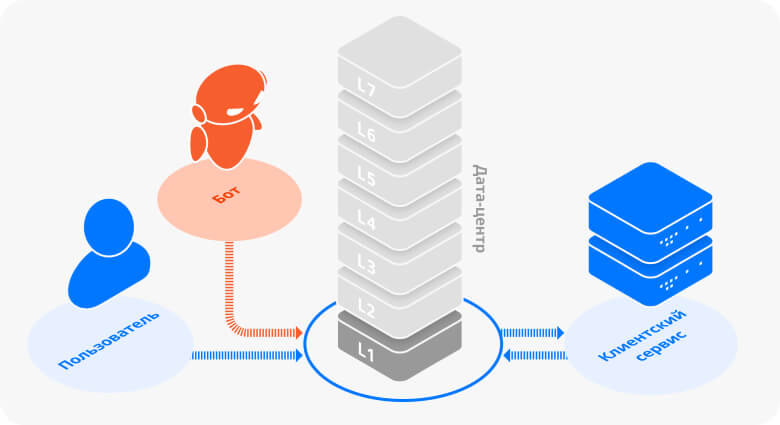

Пример атаки на уровне L1

Злоумышленник может получить доступ к сетевым кабелям: повредить их или осуществить «врезку», чтобы попытаться перехватить данные.

Для понимания принципа работы сетей используют две модели — OSI и TCP/IP. На практике современные сети используют стек протоколов TCP/IP.

Модель OSI дает более детализированный взгляд на логику сетевого взаимодействия. Кроме того, терминология из этой модели широко распространена в документации и знакома большинству специалистов.

Чтобы показать общее представление о процессе передачи данных, а также взаимодействие уровней и их способы защиты, мы используем эталонную модель OSI.

На этом уровне данные представлены в виде битов и передаются через физическую среду: посредством электромагнитных сигналов по витой паре (медный провод), с помощью света по оптоволокну или радиоволн в случае беспроводной связи. Первый уровень использует протоколы Bluetooth, USB, ИК-порт, а также концентраторы, патч-панели и розетки.

Злоумышленник может получить доступ к сетевым кабелям: повредить их или осуществить «врезку», чтобы попытаться перехватить данные.

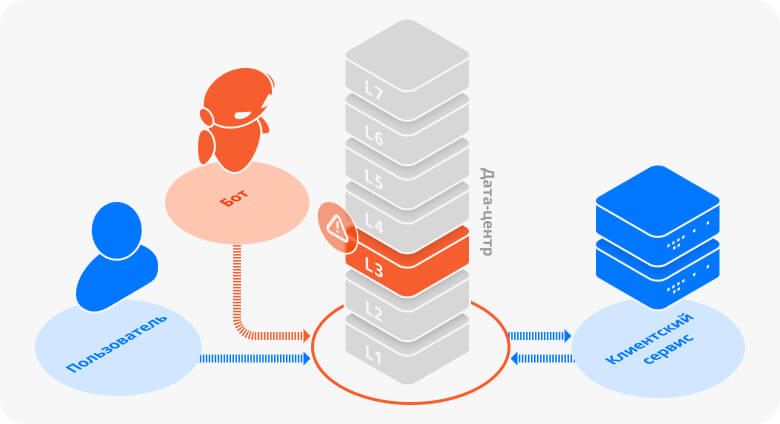

Канальный уровень отвечает за передачу данных между двумя сетевыми интерфейсами, подключенными к одному сегменту сети. Данные формируются в кадры и передаются на физический уровень. Для идентификации сетевых адаптеров используются MAC-адреса

Чтобы навредить работе портов соединения, сетевые коммутаторы нагружаются пакетами данных. MAC-флуд — самая распространенная атака на канальном уровне.

Основная задача сетевого уровня — организовать маршрутизацию пакетов для передачи данных между различными сетями и устройствами.

ICMP-флуд — злоумышленник отправляет большое количество ICMP-пакетов на целевой узел, чтобы перегрузить сетевое устройство, такое как маршрутизатор или сервер. Действия приводят к отказу в обслуживании и проблемам с доступностью сети для легитимных пользователей.

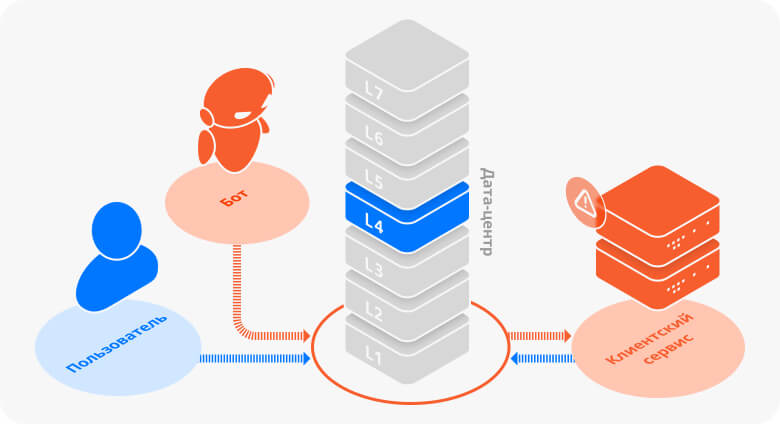

Основные протоколы четвертого уровня — UDP и TCP — отвечают за сквозную передачу данных между двумя конечными узлами, а также за контроль потока данных и ошибок при сквозной передаче.

Хакеры создают множество ложных TCP-запросов к целевому серверу — атака SYN-флуд. Запросы создают сессии, которые злоумышленник намеренно не завершает, что приводит к переполнению очереди ожидания у сервера и ограничивает количество доступных подключений для легитимных пользователей.

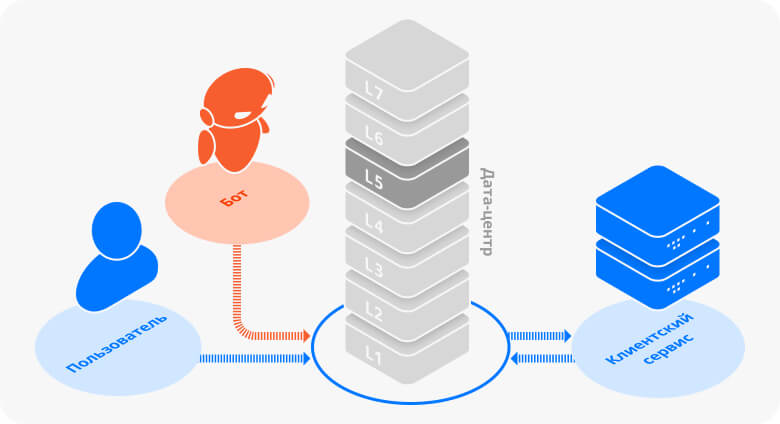

На пятом уровне устанавливается и завершается сеанс связи, синхронизируются задачи операционной системы. Протоколы сеансового уровня управляют взаимодействиями между приложениями.

Атака человек посередине (Man In The Middle) — злоумышленник находится между двумя участниками связи и использует в своих целях получаемую и передаваемую информацию. При этом он выдает себя за одну или обе стороны, что позволяет ему оставаться незамеченным.

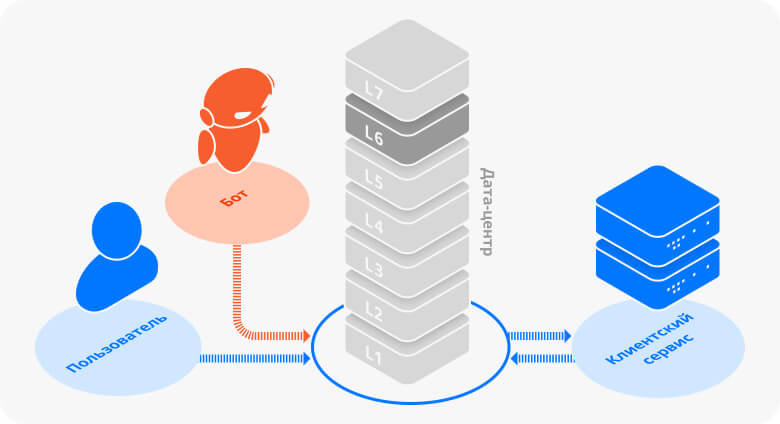

Шестой уровень представляет данные для человека или машины в понятном им виде. На уровне представления кодируются и декодируются текст, изображения, видео и аудио.

Действия злоумышленников направлены на внедрение вредоносного кода на страницу сайта — межсайтовый скриптинг (Cross-Site Scripting). При взаимодействии с пораженной страницей, браузер пользователя выполняет скрипт, посчитав его доверенным. После этого хакер получает доступ к конфиденциальной информации, которую хранит браузер или вводит пользователь на странице.

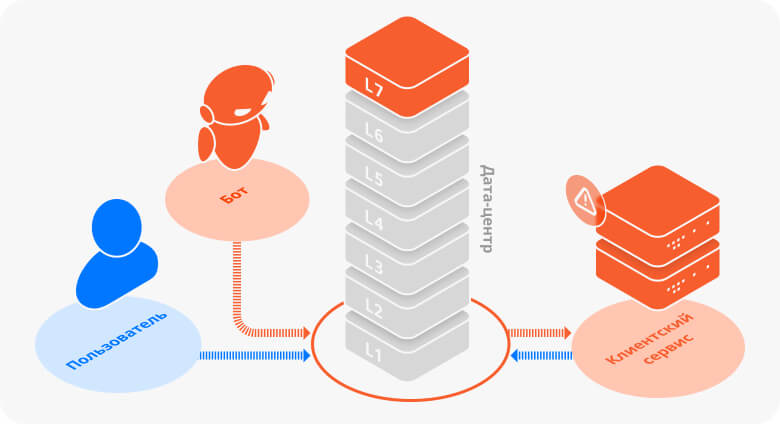

Уровень приложений предоставляет пользователю интерфейс для взаимодействия с сетью и нижестоящими уровнями. На седьмом уровне работают протоколы, которые обеспечивают обмен данными между приложениями. Например, HTTP, SMTP, SNMP и другие.

HTTP-флуд — кибератака, целью которой является перегрузка веб-сервера большим количеством некорректных HTTP-запросов, чтобы легитимные пользователи не могли получить к нему доступ.